| Безопасность в сети |

Danger! Вирус!

,Глобальные вирусные эпидемии

Дата публикации:

farg, 24.02.2004 - 22:49

Червь "Bizex" атакует пользователей ICQЗарегистрирована первая глобальная эпидемия ICQ-червя

"Лаборатория Касперского" предупреждает об обнаружении нового

сетевого червя "Bizex", который вызвал первую глобальную эпидемию среди

пользователей интернет-пейджера ICQ. На данный момент сообщения о

случаях заражения червем поступают практически из всех стран мира. По

предварительным оценкам количество зараженных компьютеров составляет

около 50 тысяч.

Заражение компьютера происходит при посещении хакерского веб-сайта,

приглашение на который доставляется по каналам ICQ.

Для маскировки при просмотре веб-сайта пользователю показывается

содержание интернет-представительства "Joe Cartoon" - автора популярных

американских мультсериалов. В это время вредоносная программа атакует

компьютер сразу по двум направлениям. Во-первых, используя брешь в

браузере Internet Explorer

(http://www.microsoft..../MS02-047.asp).

Во-вторых, через брешь в операционной системе Windows

(http://www.microsoft..../ms03-011.asp).

В результате на компьютер незаметно для пользователя загружается

специальный файл, который "дотаскивает" с удаленного веб-узла

непосредственно файл-носитель "Bizex" (APTGETUPD.EXE) и запускает его на

выполнение.

После этого "Bizex" начинает процедуру заражения компьютера. Для

этого он создает папку SYSMON в системном каталоге Windows, копирует

себя в нее под именем SYSMON.EXE и регистрирует этот файл в ключе

автозапуска системного реестра. Таким образом, червь обеспечивает свою

загрузку в память компьютера при каждом старте операционной системы.

По завершении этого процесса "Bizex" начинает процедуру дальнейшего

распространения по ICQ. Червь извлекает из себя несколько системных

библиотек для работы с этим интернет-пейджером и устанавливает их в

системный каталог Windows. С их помощью "Bizex" получает доступ к списку

контактов ICQ, отключает запущенный ICQ-клиент, осуществляет

самостоятельное подключение к серверу от имени владельца зараженной

машины и от его имени рассылает по всем найденным контактам ссылку на

указанный выше веб-сайт. Важно отметить, что червь атакует только

оригинальные ICQ клиенты (за исключением Web ICQ), в то время как

альтернативные пейджеры (Miranda, Trillian) обладают иммунитетом.

"Bizex" содержит ряд исключительно опасных побочных эффектов,

которые могут привести к утечке важных конфиденциальных данных. В

частности, червь сканирует зараженный компьютер, собирает сведения об

установленных платежных системах и незаметно отсылает их на удаленный

анонимный сервер. В число уязвимых систем попали: Wells Fargo American

Express UK Barclaycard Credit Lyonnais Bred.fr Lloyds E-gold

Помимо этого "Bizex" перехватывает информацию, передаваемую с

компьютера по протоколу HTTPS (защищенный протокол передачи данных,

который, в частности, используется для важных финансовых транзакций), а

также коды доступа к различным почтовым системам (например, Yahoo Mail).

Эти сведения также пересылаются на удаленный анонимный сервер.

PRYANIK, 24.02.2004 - 23:00

Цитата | Quote

Важно отметить, что червь атакует только

оригинальные ICQ клиенты (за исключением Web ICQ), в то время как

альтернативные пейджеры (Miranda, Trillian) обладают иммунитетом.

оригинальные ICQ клиенты (за исключением Web ICQ), в то время как

альтернативные пейджеры (Miranda, Trillian) обладают иммунитетом.

Ещё один аргумент, чтобы перейти с Аськи на Миранду или Трилл...

fao, 25.02.2004 - 3:09

PRYANIK/для меня не аргумент...

farg, 2.03.2004 - 0:15

"Netsky. D": новый охотник на "Mydoom" бороздит пространство интернета"Лаборатория Касперского" предупреждает об обнаружении

новой вирусной эпидемии, вызванной четвертой модификацией

сетевого червя "Netsky" - "Netsky.D" (также известен как

"Moodown.D"). На данный момент уже получено несколько

десятков сообщений о случаях заражения компьютеров.

"Netsky.D" распространяется через письма электронной

почты. Зараженные сообщения могут иметь самый разный внешний

вид: червь случайным образом выбирает заголовок из 25 вариантов, текст

письма (6 вариантов), имя вложенного файла (21 вариант).

Вложенный файл имеет фиктивное расширение .PIF, в

действительности представляя собой обычную EXE-программу (размер около 17Кб).

Если пользователь имел неосторожность запустить этот файл, то червь

устанавливает себя в систему и запускает процедуры

распространения.

При установке "Netsky.D" копирует себя с именем

WINLOGON.EXE в каталог Windows и регистрирует этот файл в ключе

авто-запуска системного реестра. Таким образом он обеспечивает

свою активизацию при каждой загрузке операционной системы.

Для дальнейшей рассылки червь сканирует файлы наиболее распространенных

интернет-приложений (например, WAB, EML, DOC,

HTML, MSG и др.), считывает из них адреса электронной почты и незаметно

для владельца компьютера отсылает на них свои копии. Важно

отметить, что рассылка писем осуществляется в обход установленного на

компьютере почтового клиента, но с использованием встроенной

SMTP-подпрограммы. С ее помощью "Netsky.D" распространяется через 23

прокси-сервера, расположенных в разных концах мира.

Червь имеет ряд побочных действий. В частности, он удаляет

из системного реестра ключи другого сетевого червя -

"Mydoom", а также пытается нарушить работу Антивируса

Касперского.

PRYANIK, 3.03.2004 - 17:26

Обнаружены семь новых вариантов червя BagleСпециалисты компании McAfee предупреждают пользователей Всемирной сети о появлении сразу семи модификаций вредоносной программы Bagle.

Впервые о черве Bagle, напомним, стало известно 19 января нынешнего года, а примерно четыре недели спустя в интернет была выпущена вторая версия вируса. Вредоносная программа распространяется по электронной почте в виде вложений. Тема и название вложения при этом выбираются произвольным образом. После неосторожного запуска присланного файла вирус копирует себя в системный каталог Windows и регистрируется в реестре, обеспечивая себе, тем самым, автоматический запуск при каждой загрузке операционной системы. Далее червь рассылает свои копии по найденным на инфицированной машине адресам с применением встроенного SMTP-сервера, а также открывает злоумышленникам удаленный доступ в систему через один из портов.

Новые модификации вируса Bagle.C, D, E, F, G и H функционально очень похожи на предшественников. Однако, версии Bagle.F, Bagle.G и Bagle.H способны обмануть многие антивирусные пакеты за счет использования оригинальной схемы формирования зараженного сообщения. В частности, вредоносный код помещается в zip-файл, защищенный паролем. Антивирусные программы не способны распаковать такой архив и, как правило, пропускают сообщение. Вместе с тем, сам пароль включен в тело письма, так что пользователь может без особых проблем просмотреть содержимое архива. В коде всех обнаруженных модификаций прописана функция самоуничтожения, которая должна активироваться 25 марта 2004 года.

Кроме того, специалисты McAfee зафиксировали появление червя Bagle.I, однако его возможности на момент написания заметки были еще не изучены.

farg, 4.03.2004 - 0:19

В интернете разгорается война вирусописателейАвторы Bagle, Mydoom и Netsky обмениваются любезностями

Цитата | Quote

Всего за 3 часа 3 марта 2004 г. \"Лаборатория Касперского\" зафиксировала появление сразу 5 новых модификаций печально известных вредоносных программ \"Bagle\" (версии I, J), \"Mydoom\" (версии F, G) и \"Netsky\" (версия F). Ситуация усугубляется тем, что на данный момент уже зафиксированы массовые случаи заражения этими вредоносными программами.

\"Лаборатория Касперского\" уже выпустила обновление базы данных, защищающее от данных червей. Вместе с тем, заслуживает отдельного внимания война, которая разгорается между тремя группировками кибер-преступников - создателей \"Netsky\" с одной стороны, и \"Mydoom\" и \"Bagle\" с другой. В частности, каждая новая модификация червей несет в себе очередное послание к противостоящей группировке, изобилующее нецензурными выражениями:

\"Netsky.C\" we are the skynet - you can't hide yourself! - we kill malware writers (they have no chance!) - [LaMeRz->]MyDoom.F is a thief of our idea! - -- ->->

\"Netsky.F\" Skynet AntiVirus - Bagle - you are a looser!!!!

С другой линии фронта поступают ответные 'реверансы':

\"Mydoom.F\" to netsky's creator(s): imho, skynet is a decentralized peer-to-peer neural network. we have seen P2P in Slapper in Sinit only. they may be called skynets, but not your shitty app.

\"Bagle.I\" Hey, NetSky, fuck off you bitch, don't ruine our bussiness, wanna start a war ? \"Bagle.J\" Hey, NetSky, fu** off you bitch!

Обмен \"любезностями\" между авторами вредоносных программ, несомненно, провоцирует ухудшение эпидемиологической ситуации в Сети. С другой стороны, эта ситуация наводит нас на мысль, что интернет окончательно превратился в арену ожесточенной битвы вирусов.

\"Трудно представить более комичную ситуацию, чем когда горстка вирусописателей безнаказанно играет с глобальной компьютерной сетью и ни один из участников интернет-сообщества не может предпринять решительных действий по предотвращению этого беспредела, - комментирует Евгений Касперский, руководитель антивирусных исследований \"Лаборатории Касперского\". - Причем проблема заключается не в отсутствии желания изменить ситуацию, но в несовместимости современной архитектуры интернета с требованиями к информационной безопасности\".

\"Лаборатория Касперского\" уже выпустила обновление базы данных, защищающее от данных червей. Вместе с тем, заслуживает отдельного внимания война, которая разгорается между тремя группировками кибер-преступников - создателей \"Netsky\" с одной стороны, и \"Mydoom\" и \"Bagle\" с другой. В частности, каждая новая модификация червей несет в себе очередное послание к противостоящей группировке, изобилующее нецензурными выражениями:

\"Netsky.C\" we are the skynet - you can't hide yourself! - we kill malware writers (they have no chance!) - [LaMeRz->]MyDoom.F is a thief of our idea! - -- ->->

\"Netsky.F\" Skynet AntiVirus - Bagle - you are a looser!!!!

С другой линии фронта поступают ответные 'реверансы':

\"Mydoom.F\" to netsky's creator(s): imho, skynet is a decentralized peer-to-peer neural network. we have seen P2P in Slapper in Sinit only. they may be called skynets, but not your shitty app.

\"Bagle.I\" Hey, NetSky, fuck off you bitch, don't ruine our bussiness, wanna start a war ? \"Bagle.J\" Hey, NetSky, fu** off you bitch!

Обмен \"любезностями\" между авторами вредоносных программ, несомненно, провоцирует ухудшение эпидемиологической ситуации в Сети. С другой стороны, эта ситуация наводит нас на мысль, что интернет окончательно превратился в арену ожесточенной битвы вирусов.

\"Трудно представить более комичную ситуацию, чем когда горстка вирусописателей безнаказанно играет с глобальной компьютерной сетью и ни один из участников интернет-сообщества не может предпринять решительных действий по предотвращению этого беспредела, - комментирует Евгений Касперский, руководитель антивирусных исследований \"Лаборатории Касперского\". - Причем проблема заключается не в отсутствии желания изменить ситуацию, но в несовместимости современной архитектуры интернета с требованиями к информационной безопасности\".

PRYANIK, 9.03.2004 - 14:05

Новый вирус маскируется под обновление от MicrosoftСразу несколько антивирусных компаний сообщили о появлении во Всемирной сети новых модификаций вредоносных программ Sober и Netsky. Данные черви, напомним, распространяются по электронной почте в виде вложений и представляют угрозу исключительно для пользователей операционных систем Microsoft Windows.

Как сообщают сотрудники фирмы Symantec, новый вариант вируса Sober, получивший индекс "D", маскируется под обновление от Microsoft. Заголовок и имя вложения выбираются произвольным образом, в тексте послания говорится, что присланный файл якобы устраняет опасную дыру в Windows, через которую на ПК может проникнуть вирус MyDoom. После неосторожного запуска файла пользователем компьютера Sober.D проверяет наличие на машине своих ранних модификаций. В случае, если ПК еще не заражен, червь копирует себя в системный каталог и регистрируется в ключе автозапуска реестра ОС. Далее на экран выводится надпись: The patch has been successfully installed ("Заплатка успешно установлена"). Если компьютер уже инфицирован, вирус сообщает, что установка патча не требуется. По классификации Symantec, вредоносная программа имеет средний уровень опасности.

Кроме того, в Symantec зафиксировали начало распространения одиннадцатой модификации червя Netsky. Вариант Netsky.K практически ничем не отличается от своих предшественников и, как и прежде, пытается удалить с компьютера вирус MyDoom. Вредоносная программа Netsky.K получила рейтинг низкой опасности. Кстати, следует заметить, что авторы Sober, Netsky и MyDoom, объявили друг другу самую настоящую войну, то и дело обмениваясь угрожающими высказываниями и выпуская в Сеть все новые и новые версии вирусов.

PRYANIK, 17.03.2004 - 12:57

Обнаружены две модификации червя BagleСпециалисты сразу нескольких антивирусных компаний сообщили об обнаружении новых модификаций вредоносной программы Bagle. Червь Bagle, напомним, досаждает пользователям Всемирной сети уже два месяца, распространяясь по электронной почте в виде вложенных в письмо файлов. При этом тема, текст послания и имя вложения меняются произвольным образом. После проникновения на компьютер червь регистрируется в системном реестре, обеспечивая, тем самым, свой автоматический запуск при загрузке Windows, и начинает рассылку копий по найденным на машине адресам электронной почты с применением встроенного SMTP-сервера.

Кроме того, в начале марта создатели Bagle выпустили в интернет несколько новых модификаций вируса, применяющих весьма оригинальную схему формирования зараженного сообщения. В частности, вредоносный код помещался в zip-файл, защищенный паролем (сам пароль указывался в тексте письма). Такая тактика вводила в заблуждение как многих пользователей, так и некоторые антивирусные пакеты, не способные вскрыть зашифрованный архив.

А в минувшие выходные было зафиксировано появление версий червя Bagle.n и Bagle.o, использующих еще более хитрые способы проникновения в систему. В частности, наряду с форматом zip, вредоносная программа теперь способна работать и с rar-архивами. Более того, пароль к зашифрованному файлу передается не в виде текста, а в виде графического изображения, что, естественно, усложняет идентификацию вируса. Наконец, Bagle.n и Bagle.o научились внедрять свой код в тело исполняемых файлов, найденных на инфицированной машине. Впрочем, ведущие антивирусные фирмы уже включили защиту от Bagle.n и Bagle.o в свои базы данных.

PRYANIK, 22.03.2004 - 12:28

Новый червь использует дыру в брандмауэре BlackICEСотрудники компании F-Secure предупреждают о появлении новой вредоносной программы Witty. Данный червь был обнаружен в субботу, 20 марта, и на сегодняшний день известно уже, как минимум, о пятидесяти тысячах случаев заражения.

Вирус Witty распространяется исключительно через прямые интернет-соединения и представляет угрозу лишь для тех пользователей, на чьих компьютерах установлен персональный брандмауэр BlackICE производства компании Internet Security Systems. Используя ошибку в данном пакете, вредоносная программа обходит защиту, проникает на уязвимую машину и активирует процедуры дальнейшего распространения. Для этого червь отправляет копии своего кода по 20000 произвольных IP-адресов. Далее Witty пытается открыть один из доступных носителей и произвести с ним ряд операций. В частности, имеется информация, что вредоносная программа заполняет свободное пространство диска произвольными данными, однако до конца функциональные особенности червя пока не изучены.

По словам представителей F-Secure, код вируса занимает всего 909 байт. Это говорит о том, что написан червь на ассемблере. Кстати, в теле вредоносной программы имеется строчка: "(^.^) insert witty message here (^.^)". Атаке подвержены компьютеры с установленными пакетами BlackICE Server Protection версий 3.6 и ниже, BlackICE PC Protection версий 3.6 и ниже, BlackICE Agent for Server версий 3.6 и ниже. Загрузить обновления, ликвидирующие дыры в брандмауэре, можно с сайта (http://www.iss.net/download/) компании Internet Security Systems.

PRYANIK, 25.03.2004 - 14:21

Обнаружен новый почтовый червь SnapperАнтивирусная компания "Лаборатория Касперского" предупреждает о появлении новой вредоносной программы I-Worm.Snapper, распространяющейся через интернет в виде ссылки на инфицированный веб-сайт. Вирус представляет среднюю опасность и способен заражать только компьютеры, работающие под управлением операционной системы Windows.

При неосторожном нажатии на присланную ссылку в систему проникает троян, извлекающий из себя и устанавливающий основной компонент червя - файл IELOAD.DLL размером 8704 байта. Данный файл записывается в системный каталог Windows и затем запускается как системная библиотека. Далее вредоносная программа рассылает письма со ссылкой на хакерский сайт по всем найденным в книге контактов Outlook адресам электронной почты. Для отправки сообщений применяется указанный в системе SMTP-сервер. При этом все зараженные послания содержат код:

Важно заметить, что вирус в процессе распространения использует дыру в браузере Internet Explorer. Данная уязвимость, описанная в бюллетене безопасности MS03-040, связана с неправильным определением типа объекта, внедренного в веб-страницу с помощью тэга object. Таким образом, для защиты от червя Snapper достаточно просто загрузить с сайта Microsoft и установить соответствующую заплатку для браузера. "Лаборатория Касперского" также уже обновила собственные антивирусные базы данных.

PRYANIK, 29.03.2004 - 19:44

Новый вариант Bagle предлагает сыграть в "Червы"Компания Panda Software предупреждает о появлении еще одной версии вредоносной программы Bagle, о которой впервые стало известно около двух с половиной месяцев назад. Следует заметить, что за это время авторы вируса выпустили уже около двух десятков вариантов червя, некоторые из которых для проникновения на компьютер используют весьма оригинальные схемы маскировки. Например, начиная с шестой версии, червь научился прятать собственный код внутри защищенных паролем ZIP-архивов, а модификации с индексами "N" и выше получили поддержку формата RAR (пароль к архиву при этом указывается в графическом виде).

Что касается, нового варианта вируса, Baglе.U, то он также имеет ряд отличительных особенностей. Во-первых, у писем, содержащих вредоносный файл, не заполнено поле "Тема", и полностью отсутствует какое-либо содержимое. Во-вторых, после неосторожного запуска вложения, которое всегда имеет расширение .ехе, Baglе.U автоматически загружает одну из игр, входящих в комплект стандартной поставки операционных систем Windows - "Червы". И в-третьих, вирус самоуничтожается в том случае, если системная дата установлена на 1 января 2005 года или более позднюю дату.

После проникновения на ПК червь открывает порт 4751 и пытается сообщить об этом своему автору, соединяясь с одним из интернет-сайтов. Далее Baglе.U начинает отправку собственных копий по найденным на компьютере адресам электронной почты (применяется встроенный SMTP-сервер). Размер зараженного файла составляет 8208 байт (в распакованном виде около 50 кб).

PRYANIK, 2.04.2004 - 1:04

Хит-парад мартовских вирусов1 апреля "Лаборатория Касперского" по традиции выпустила рейтинг самых распространенных вирусов прошлого месяца. По данным компании, март оказался еще более "вирусоактивным" месяцем, чем февраль. В течение первого весеннего месяца сразу 11 новых вирусов стремительно ворвались в хит-парад. основная роль среди новых вирусов принадлежит червям семейства Bagle, в том числе тем, которые распространяются в виде запароленных архивов с паролем в теле письма или на приложенной картинке.

Впрочем, по распространенности черви Bagle пока не могут конкурировать с признаными лидерами: червями семейств MyDoom и NetSky. И хотя бурные эпидемии этих вирусов уже прошли, инциденты с их участием происходят весьма и весьма часто. Лидером марта стал червь NetSky.b с долей 52,78%, на втором месте с 12,45% заражений находится MyDoom.a, а третью строку рейтинга занимает новая модификация NetSky с индексом d, ответственная за 8,98% заражений. Далее идут вирусы Mydoom.e, NetSky.q и старожил рейтинга I-Worm.Swen. На седьмом месте находятся пять модификаций Bagle, распространяющихся в запароленных архивах и объединенных под индексом PSW-Worm. Помимо Swen в рейтинг попали такие "заслуженные" вирусы как Klez.h и несколько модификаций червя Mimail.

Целиком вирусная двадцатка марта выглядит так:

I-Worm.NetSky.b 52,78%

I-Worm.Mydoom.a 12,45%

I-Worm.NetSky.d 8,98%

I-Worm.Mydoom.e 5,45%

I-Worm.NetSky.q 2,90%

I-Worm.Swen 2,37%

PSW-Worm 2,31%

I-Worm.Mydoom.g 2,30%

I-Worm.NetSky.c 1,65%

I-Worm.Bagle.i 0,75%

I-Worm.Bagle.s 0,47%

I-Worm.Bagle.j 0,45%

I-Worm.Klez.h 0,40%

I-Worm.Bagle.e 0,35%

I-Worm.Bagle.g 0,35%

I-Worm.Mimail.q 0,33%

I-Worm.Lentin.v 0,32%

I-Worm.Mimail.a 0,31%

I-Worm.Mimail.c 0,27%

I-Worm.Bagle.c 0,25%

Volk, 2.04.2004 - 1:33

I-Worm.NetSky.b - что он вытворяет? Касперский определил, но вылечить не смог! Пришлось удалить и вроде всё нормально!farg, 2.04.2004 - 12:59

to Volk:NetSky.b он же: I-Worm.Moodown.b

Вирус-червь, распространяющийся через интернет в виде вложений в зараженные электронные письма.

Червь представляет собой PE EXE-файл, размером около 21KB. Червь упакован UPX, размер распакованного файла около 40KB.

Инсталляция

После запуска червь выводит на экран ложное сообщение об ошибке "The file could not be opened!":

Копирует себя в каталог Windows, под именем "services.exe" и регистрирует данный файл в ключе автозапуска системного реестра:

[HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]

"service" = "%windir%\services.exe -serv"

Также червь создает уникальный идентификатор своего присутствия в памяти "AdmSkynetJklS003".

Червь создает множество своих копий во всех подкаталогах, содержащих в своем названии слово "Share" или "Sharing" на всех доступных дисках от C до Z с именами выбираемыми из списка:

winxp_crack.exe

dolly_buster.jpg.pif

strippoker.exe

photoshop 9 crack.exe

matrix.scr

porno.scr

angels.pif

hardcore porn.jpg.exe

office_crack.exe

serial.txt.exe

cool screensaver.scr

eminem - lick my pussy.mp3.pif

nero.7.exe

virii.scr

e-book.archive.doc.exe

max payne 2.crack.exe

how to hack.doc.exe

programming basics.doc.exe

e.book.doc.exe

win longhorn.doc.exe

dictionary.doc.exe

rfc compilation.doc.exe

sex sex sex sex.doc.exe

doom2.doc.pif

а также копирует несколько своих копий в формате ZIP c именами из списка:

document

msg

doc

talk

message

creditcard

details

attachment

me

stuff

posting

textfile

concert

information

note

bill

swimmingpool

product

topseller

ps

shower

aboutyou

nomoney

found

story

mails

website

friend

jokes

location

final

release

dinner

ranking

object

mail2

part2

disco

party

misc

#n#o#t#n#e#t#s#k#y#-#s#k#y#n#e#t#!

Размножение

Червь ищет файлы с расширениями adb, asp, dbx, doc, eml, htm, html, msg, oft, php, pl, rtf, sht, tbb, txt, uin, vbs, и wab, ищет в них адреса электронной почты и рассылает свои копии по найденным адресам. Для отправки писем червь использует собственную SMTP-библиотеку.

Зараженные письма формируются из произвольных комбинаций:

Тема:

Hi

hi

hello

read it immediately

something for you

warning

information

stolen

fake

unknown

Текст письма:

AnythingOk?

anything ok?

what does it mean?

ok

i'm waiting

read the details.

here is the document.

read it immediately!

my hero

here

is that true?

is that your name?

is that your account?

i wait for a reply!

is that from you?

you are a bad writer

I have your password!

something about you!

kill the writer of this document!

i hope it is not true!

your name is wrong

i found this document about you

yes, really?

that is bad

here it is

see you

greetings

stuff about you?

something is going wrong!

information about you

about me

from the chatter

here, the serials

here, the introduction

here, the cheats

that's funny

do you?

reply

take it easy

why?

thats wrong

misc

you earn money

you feel the same

you try to steal

you are bad

something is going wrong

something is fool

Удаление червя Mydoom

Аналогично некоторым другим червям, данный червь содержит в себе функцию "удаления" с зараженной машины червя Mydoom. Для этого он ищет в системном реестре Windows ключи "Explorer" и "Taskmon" в следующих ветках:

[HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\]

[HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\]

а также удаляет ключ:

[HKCR\CLSID\{E6FB5E20-DE35-11CF-9C87-00AA005127ED}\InProcServer32]

Прочее

Червь удаляет из системного реестра Windows ключи "KasperskyAv" и "system.".

PRYANIK, 8.04.2004 - 14:39

Лицемерие процветает: авторы вируса NetSky атакуют хакерские сайты и файлообменные сетиКак оказалось, новейшие модификация вируса NetSky (NetSky.Q и NetSky.T), оказывают весьма специфический деструктивный эффект, атакуя различные веб-сайты, распространяющие клиентов для файлообмена, а также хакерские утилиты. Наиболее известными целями DDoS-атак выступают, в частности, сайты Kazaa и eDonkey, которые, по оценкам специалистов, не смогут выстоять против широкого распространения вируса. Тем не менее, конкретной целью атаки являются официальные сайты указанных сетей, а не серверы файлообмена, так что последний нарушен не будет. Заодно NetSky пытается заменить собой червя Bagle, а также обновить свои старые версии, уже проникшие на компьютеры пользователей, на новые.

В теле вируса найдено сообщение авторов, о том, что они не имеют никаких "криминальных намерений", а пытаются "предотвратить хакерскую активность и обмен незаконным содержимым".

Какое ужасное лицемерие - достигать свои "благие" цели за счет незаконного проникновения на компьютеры невинных пользователей, незаконного препятствия функционированию электронных систем, засорения каналов и увеличения потока спама! И я ни за что не поверю, что авторы вируса борются с указанными сайтами из альтруистических и выосокоморальных побуждений, скорее я бы отнес это на происки конкурентов, шантажистов, личную месть или на прочие действия недоброжелателей. Когда же наконец мы дождемся адекватного законодательства и структур по борьбе с электронными преступлениями, чтобы преступники заняли свои законные места в тюрьмах и психбольницах?..

Teshka, 11.04.2004 - 9:58

Появление нового троянаJustin Polazzo из Технологического института шата Джоржия сообщает о появившемся вчера новом распространяющемся трояне. Как показал анализ, червь приходит по почте в виде присоединённого файла под названием ndemon.exe (.99 К). При запуске прописывает своё тело в директории c:\winnt и c:\winnt\system32 и добавляет ключи в реестр HKLM\Software\Microsoft\CurrentVersion\Run, HKLM\Software\Microsoft\CurrentVersion\RunServices. После этого пытается распространить себя в локальной сети через порты 135 и 139, используя известные уязвимости и предопределённый список паролей. Также слушает запросы от других инфицированных машин на порту 1025, а также сканировать сервера с запущенным IIS (порт 80) на наличие известных уязвимостей этого сервера. Инфициррованные машины были запущены под управлением win2k SP4 (все патчи) с установленным антивирусом Symantec AV v8.6. (www.securityfocus.com)

Teshka, 13.04.2004 - 22:03

Новый интернет-червь перезаписывает файлы на винчестереКомпания Symantec предупреждает о появлении нового интернет-червя VBS.Gaggle.D (другие названия I-Worm.Gedza, VBS/Gedza.A). Вредоносная программа рассылает собственные копии по электронной почте посредством встроенного SMTP-сервера, кроме того, вирус способен распространяться через mIRC, ICQ и некоторые файлообменные сети.

После неосторожного запуска вложенного в письмо файла с именем Filezip.zip червь создает свою копию в системной папке Windows, а также записывает туда ряд вспомогательных файлов. Далее вирус открывает окно браузера Internet Explorer и отображает в нем фотографию известной поп-исполнительницы Эврил Лавинь. Таким образом, заметить присутствие вредоносной программы на компьютере несложно. После этого VBS.Gaggle.D регистрируется в системном реестре, обеспечивая себе при этом автоматический запуск при загрузке ОС.

Кроме того, червь способен перезаписывать файлы с расширениями vbs, .vbe, .js, .jse, .hta, .htm, .html, .php, .shtm, .shtml, .phtm, .phtml, .mht, .mhtml, .plg, и .htx собственными копиями, а также уничтожать vbs-файлы на флоппи-дискетах. В процессе генерации инфицированных сообщений поле "От кого" фальсифицируется, а тема письма и его содержание варьируются произвольным образом. Наконец, вирус отправляет письма с украденной информацией (например, найденными адресами почты) своему автору. Впоследствии эти адреса могут использоваться для составления списков массовых рассылок. Червь VBS.Gaggle.D представляет угрозу для пользователей компьютеров с ОС Windows 2000, 95, 98, Me и XP.

PRYANIK, 20.04.2004 - 14:04

Новый интернет-червь защищает права венгровАнтивирусная компания Panda Software предупреждает о появлении очередной вредоносной программы. Червь Zafi.A распространяется по электронной почте в виде файлов-вложений с очень длинным именем с расширением .СОМ.

После неосторожного запуска присланного файла пользователем компьютера, червь закрывает процессы, принадлежащие известным ему антивирусным пакетам, и создает две свои копии с расширениями .ЕХЕ и .DLL в директории Windows. Кроме того, вирус записывает собранные ранее адреса электронной почты в пять файлов с произвольными именами и расширениями DLL. Кстати, в процессе рассылки применяется встроенный SMTP-сервер, а в качестве обратного адреса указывается либо аккаунт, установленный в инфицированной системе по умолчанию, либо учетная запись [email protected]. Для обеспечения автоматического запуска при каждой загрузке операционной системы червь Zafi.A вносит ряд изменений в реестр.

Родиной вируса, по всей видимости, является Венгрия. Об этом говорят несколько обстоятельств. Во-первых, тема письма и содержимое написаны на венгерском языке. А во-вторых, если системная дата установлена на 1 мая 2004 года или более позднюю дату, вредоносная программа выводит на экран компьютера сообщение в поддержку венгерских трудящихся (см. рисунок). Размер червя составляет 11776 байт в сжатом виде и примерно 23 кб в распакованном. В коде Zafi.A также имеются процедуры, благодаря которым после 1 мая 2004 года вирус теряет способность к дальнейшему распространению.

compulenta.ru

PRYANIK, 20.04.2004 - 14:06

Обнаружена двадцать третья модификация червя NetskyАнтивирусная компания Panda Software обнаружила двадцать третью по счету модификацию вредоносной программы Netsky. Червь Netsky.W, в отличие от предыдущего варианта, загружавшего свой основной компонент на компьютер посредством соединения с удаленным FTP-сервером, полагается полностью на электронную почту. Файл-вложение имеет размер 24064 байта и расширение EXE, PIF, SCR или ZIP. Червь написан на языке программирования Visual C++ v6.0 и упакован UPX 1.24.

После проникновения на компьютер вирус создает в директории Windows несколько файлов со своими копиями (в том числе, VISUALGUARD.EXE) и изменяет системный реестр таким образом, чтобы обеспечить себе автоматическую загрузку при каждом последующем включении ПК. В процессе рассылки применяется встроенный SMTP-сервер. При этом тема и содержимое писем генерируются случайным образом из заложенных автором текстовых строчек, а обратный адрес сообщений фальсифицируется. Сформированные червем письма содержат упоминание того, что они якобы были проверены антивирусом Norton OnlineScan на предмет наличия вредоносных программ.

Кроме того, модификация Netsky.W пытается найти на инфицированном компьютере и деактивировать ряд других вирусов, в частности, Mydoom.A, Mydoom.B, Mimail.T и некоторые варианты Bagle. Для этого Netsky.W удаляет из реестра операционной системы внесенные вышеназванными червями записи. Netsky.W представляет угрозу для пользователей, на чьих компьютерах установлены ОС Windows 95 и выше.

Volk, 20.04.2004 - 19:20

Спасибо за инфу! Только что убрал эту заразу! Спасибо Ксперскому!Teshka, 22.04.2004 - 6:43

В интернете началась новая эпидемия червя PhatbotВо Всемирной сети зафиксирована повторная эпидемия вредоносной программы Phatbot, атакующей компьютеры с установленными на них операционными системами Microsoft Windows.

Червь Phatbot, напомним, впервые появился в середине марта. Этот вирус обладает чрезвычайно развитой функциональностью и инфицирует компьютеры жертв самостоятельно, используя известные ему дыры в ОС. После проникновения на машину червь модифицирует собственный код, вводя, тем самым, в заблуждение некоторые антивирусные пакеты, затем отключает антивирусы и блокирует доступ к сайтам их производителей. Естественно, троян вносит изменения в системный реестр, обеспечивая себе автоматический запуск при загрузке операционной системы. Более того, вредоносная программа развертывает собственную децентрализованную пиринговую сеть, а компьютеры, подключенные к этой сети, могут выполнять практически любые команды, отдаваемые авторами вируса.

Как сообщает CNET News со ссылкой на институт SANS, в понедельник уже, было, утихшая эпидемия Phatbot разгорелась с новой силой. Троян сканирует порты 2745, 1025, 3127, 6129, 5000, 80 и 1433, используя протокол TCP, и распространяется посредством NetBIOS от Microsoft. Червь постоянно видоизменяется и модифицируется и, по словам специалистов, по своим возможностям уже существенно отличается от оригинальной версии. Уничтожить программу очень и очень сложно, поскольку не существует единого командного центра (если не считать авторов вируса) в организованной Phatbot пиринговой сети.

Представители Microsoft, между тем, заявили, что никакой информации о новой версии Phatbot они пока не получали.

(www.compulenta.ru)

PRYANIK, 22.04.2004 - 18:18

Netsky продолжает совершенствоватьсяСпустя буквально три дня после обнаружения двадцать третьей по счету модификации вредоносной программы Netsky, антивирусные компании зафиксировали во Всемирной сети появление еще двух версий червя - Netsky.Х и Netsky.Y.

По своим функциональным возможностям, новые варианты вируса очень близки к предшественникам. В частности, Netsky.Х и Netsky.Y распространяются по электронной почте, рассылая письма с вложениями посредством встроенного SMTP-сервера. При поиске адресов производится сканирование всех накопителей инфицированной машины, за исключением оптических дисков. В период с 28 по 30 апреля 2004 года вредоносные программы постараются организовать DoS-атаки на сайты www.nibis.de, www.medinfo.ufl.edu и www.educa.ch. Черви представляют угрозу для пользователей операционных систем Windows 95, 98, Me, 2000, NT, Server 2003 и XP. Компьютеры с Mac OS и Linux вирусы заражать не способны.

Основным же отличием Netsky.Х и Netsky.Y от более ранних модификаций является возможность генерации сообщений на девяти различных языках. В частности, вирусы знают английский, шведский, финский, польский, норвежский, португальский, итальянский, французский и немецкий. Причем фразы в сформированных вредоносных письмах зачастую построены неправильно, кроме того, присутствуют орфографические и грамматические ошибки. Отсюда можно сделать вывод, что для составления списков возможных текстовых строк авторы Netsky пользовались автопереводчиками.

compulenta.ru

PRYANIK, 26.04.2004 - 15:51

Новая версия Netsky продолжает атаковать "неугодные" сайтыСразу несколько антивирусных компаний сообщили о появлении в интернете новой модификации червя Netsky. Эта вредоносная программа плодится с такой скоростью, что для классификации ее вариантов уже не хватает букв латинского алфавита. В частности, обнаруженная на днях версия вируса получила индекс "Z".

Червь Netsky.Z, как и большая часть его предшественников, распространяется по электронной почте. Вредоносная программа проникает на компьютер только в том случае, если пользователь открыл файл-вложение, всегда имеющее расширение .ZIP и размер 22016 байт. После запуска вложения червь регистрирует себя в системном реестре и начинает рассылку собственных копий посредством встроенного SMTP-сервера по найденным на машине адресам. Отправитель письма фальсифицируется, а тема, содержание сообщения и имя ZIP-файла выбираются произвольным образом из заложенного в коде червя списка.

Кроме того, вирус открывает порт 665, что позволяет автору присылать на компьютер жертвы исполняемые файлы, которые автоматически запускаются после загрузки. Наконец, если системная дата находится в промежутке между 2 и 5 мая 2004 года, Netsky.Z пытается провести DoS-атаки на веб-сайты www.nibis.de, www.medinfo.ufl.edu и www.educa.ch. Вредоносная программа способна заражать компьютеры с операционными системами Windows 95, 98, Me, 2000, NT, Server 2003 и XP. Для пользователей ОС Linux и Mac OS червь Netsky.Z никакой угрозы не представляет.

Teshka, 26.04.2004 - 19:54

Новый тип вирусов не за горамиСкотт Чейзин, технический директор компании MX Logic и создатель дискуссионной группы по вопросам безопасности Bugtraq, предупреждает о возможном появлении нового типа вирусов — «суперчервей», которые будут использовать технологию соединения равноправных узлов.

P2P могут использоваться не только для размножения в Сети, но и для общения с системами, уже зараженными другими вирусами. Результатом такого взаимодействия станет появление «суперчервя» со способностью видоизменяться. Хорошим примером может служить известный Phatbot, который имеет новейшую архитектуру и использует P2P технологию, исходный код которой стал доступен для публики прошлым летом.

Г-п Чейзин говорит, что пока еще не знает примера взаимодействия такого рода червей друг с другом, но появление нового вектора угрозы — реально. Для мутации вируса будет достаточно проникновения в одну уже зараженную машину, что приведет к «рождению» нового кода для распространения и атаки других компьютеров.

Иными словами, новый принцип распространения червя может положить конец так называемым «волнам» — когда червь появляется, достигает своего пика и затем исчезает. Вместо этого, атаки новых эксплойтов будут носить продолжительный характер. Новый вид червей может быть также использован как для рассылки спама, так и для DoS-атак.

P2P черви обычно распространяются посредством почтовых сообщений, но большую опасность могут представлять и незащищенные точки беспроводного доступа, что вызывает у г-на Чейзина наибольшую обеспокоенность.

(www.securitylab.ru)

Teshka, 28.04.2004 - 21:10

Новые версии червя Bagle читают стихи и показывают картинкиАнтивирусные компании предупреждают о появлении во Всемирной сети двух новых модификаций вредоносной программы Bagle. Черви Bagle.Z и Bagle.АА распространяются по электронной почте в виде вложений, представляющих собой либо исполняемые файлы с расширениями .COM, .CPL, .EXE, .HTA, .SCR и пр., либо защищенные паролем ZIP-архивы (секретный шифр в этом случае указывается внутри послания). В процессе рассылки используется встроенный SMTP-сервер, обратный адрес при этом фальсифицируется, а тема и содержимое письма выбираются произвольным образом из доступного списка. Кроме того, вирусы пытаются разместить свои копии в папках, которые содержат символы "shar" и, возможно, являются общедоступными директориями в пиринговых сетях.

При проникновении на компьютер жертвы черви закрывают известные им антивирусные процессы и регистрируются в системном реесте, обеспечивая себе автоматический запуск при загрузке Windows. Далее на дисплее выводится сообщение об ошибке (см. рисунок).

Кроме того, у Bagle.Z и Bagle.АА имеются оригинальные "визитные карточки". В частности, в коде Bagle.Z заложено поэтическое послание на английском языке следующего содержания:

"Unique people make unique things That things stay beyond the normal life and common understanding The problem is that people don't understand such wild things, Like a man did never understand the wild life".

("Уникальные люди делают уникальные вещи. Эти вещи выходят за рамки нормальной жизни и общих понятий. А вся проблема в том, что люди не понимают таких диких вещей, как человек так никогда и не постиг дикую природу".)

Что касается варианта Bagle.АА, то он, помимо файла с вредоносным кодом, может иметь в письме фотографии девушек в формате JPEG. Оба вируса представляют угрозу для пользователей, на чьих компьютерах установлены операционные системы Windows XP, 2000, NT, Mе, 98, 95 или Server 2003.

(www.compulenta.ru)

Teshka, 4.05.2004 - 17:07

Сетевая эпидемия очередной версии червя NetSky"Лаборатория Касперского" предупреждает о начале эпидемии очередной версии вредоносной программы NetSky, получившей индекс АС. Впервые червь NetSky появился в феврале нынешнего года, и с тех пор авторы выпустили уже порядка тридцати модификаций вируса с различными возможностями. В частности, одни варианты NetSky пытаются организовать DoS-атаки на неугодные сайты, другие удаляют конкурирующие вредоносные программы, а третьи даже демонстрируют недюжинные познания в иностранных языках.

Что касается червя NetSky.АС, то он не обладает какими-то незаурядными способностями, а для его активации пользователю необходимо собственноручно запустить присланный по электронной почте файл. Тем не менее, на сегодняшний день "Лаборатория Касперского" зарегистрировала уже сотни случаев заражения данной вредоносной программой, которой, кстати, был присвоен средний уровень опасности.

Вирус является приложением Windows (PE EXE-файл) и запакован PE_Patch. Размер вложения составляет 17920 байт, в распакованном виде червь "разрастается" до полутора мегабайт. Тема и текст сообщений, а также имя вложения выбираются произвольным образом, а вот расширение файла всегда одинаково - PIF. При рассылке зараженных писем червь использует прямое подключение к SMTP-серверу. После проникновения на компьютер вредоносная программа изменяет системный реестр, обеспечивая себе автоматический запуск при загрузке Windows, и пытается удалить с компьютера вирус Bagle.Y, если, конечно, таковой имеется. Соответствующие обновления антивирусных баз для защиты от NetSky.АС уже выпущены.

(www.compulenta.ru)

Teshka, 5.05.2004 - 19:32

Варианты червя Sasser опаснее оригиналаКак и оригинальный червь, три новые программы — Sasser.B, Sasser.C и Sasser.D — используют брешь в защите непропатченных версий Windows XP и Windows 2000. Заражая уязвимые системы, червь организет дистанционное соединение с целевым компьютером, устанавливает сервер File Transfer Protocol (FTP), а затем загружает в новый хост собственную копию, сообщает Zdnet.

Оригинальная версия червя Sasser распространялась медленно, но в субботу онлайновые вандалы выпустили Sasser.B, заражающий компьютеры гораздо быстрее. К понедельнику появились еще два варианта червя, и число зараженных систем стали измерять сотнями тысяч. «Червь значительно усовершенствован, — говорит старший директор центра секьюрити-реагирования Symantec Альфред Хьюгер. В понедельник утром Symantec насчитала не менее 10 тыс. подтвержденных случаев заражения и выразила предположение, что заражены сотни тысяч компьютеров.

Для Массачусетского университета в Амхерсте Sasser оказался суровым испытанием. По словам менеджера по эксплуатации университетских сетей Скотта Конти, от Sasser здесь пострадало 1100 компьютеров. Если многие другие университеты потратили на борьбу с червем весь уикенд, то Массачусетский университет держался, пока кто-то не подключил к сети зараженный компьютер.

Каждый семестр Конти и его коллегам приходится иметь дело примерно с 5000 случаев заражений червями, вирусами и бот-программами. «Как это ни досадно, но борьба с атаками теперь становится неотъемлемой частью нашего бизнес-плана», — сетует он.

(www.securitylab.ru)

Teshka, 12.05.2004 - 20:01

I-Worm.Wallon.a - коллекционер адресов электронной почтыКомпания F-secure сообщила об обнаружении нового червя, рассылающего по электронной почте сообщения в формате HTML - Wallon. Эти сообщения содержат ссылки, использующие сервис переадресации Yahoo и открывающие в браузере пользователя сайт, на котором расположен скрипт, загружающий и запускающий другие компоненты червя.

В отличие от большинства червей, рассылаемых по электронной почте, Wallon не присоединяет себя к сообщению в виде приложенного файла. Вместо этого он присылает ссылку в составе сообщения в формате HTML, имеющую вид ссылки на одну из страниц Yahoo. При её открытии вирус использует службу переадресации Yahoo и открывает другую страницу, на которой загружается файл terra.html. Данный файл содержит зашифрованную ссылку на еще одну страницу, где расположен файл count.html. Эот файл использует уязвимость данных объекта для загрузки и запуска файла sys.chm. Последний, в свою очередь, используя XMLHTTP/ADODB, загружает двоичный файл под названием sys.exe, который переписывается в файл wmplayer.exe из папки Windows Media Player. Загруженный файл будет выполняться при каждом открытии Windows Media Player, как непосредственном, так и через веб-страницу. Файл SYS.EXE является загрузчиком. Он загружает файл NOT.EXE и помещает его под имением ALPHA.EXE в корневой каталог на диске C. После этого файл активируется.

Кроме того, загрузчик изменяет начальные поисковые страницы браузера Internet Explorer, в результате чего при его запуске открывается страница www.google.com.super-fast-search.apsua.com. ALPHA.EXE, главный файл червя, имеет объем 150 Кб и упакован с помощью компрессора ASPack. При запуске червь проверяет значение в одной из записей реестра ОС. При положительном значении червь ждет пять часов, а затем 10 раз открывает сайт pixpox.com с перерывами по 10 минут. После этого он читает пользовательские настройки SMTP из реестра, находит и открывает файл WAB (Windows Address Book) и рассылает электронные сообщения по всем обнаруженным адресам. Сообщения представляют собою ссылки, содержащие доменное имя получателя. При этом червь не посылает сообщения по адресам, содержащим следующие слова microsoft, support, software, webmaster, postmaster, admin. Червь отправляет также пустое письмо на адрес [email protected]. Вероятно, это делается для того, чтобы собирать электронные адреса пользователей,компьютеры которых заражены червем, сообщают специалисты F-secure.

(www.securitylab.ru)

farg, 13.05.2004 - 23:47

Остерегайтесь BMP-файлов!Обнаружена массовая рассылка троянской программы "Agent", заражающей компьютеры с помощью BMP-файлов.

"Лаборатория Касперского", ведущий российский разработчик систем защиты от вирусов, хакерских атак и спама, сообщает об обнаружении массовой рассылки троянской программы "Agent", заражающей компьютеры при просмотре графических файлов формата BMP.

"Agent" использует брешь браузере Internet Explorer версий 5.0 и 5.5, которая позволяет запускать на компьютере вредоносный код при просмотре специально сконструированных BMP-файлов. Брешь была обнаружена 16 февраля 2004 г. (_www.kaspersky.ru/news.html?id=145752935), что стало следствием утечки исходных кодов Windows (_www.kaspersky.ru/news.html?id=145667021).

"Agent" был разослан по электронной почте при помощи спам-технологий. Зараженное письмо не содержит никаких отличительных признаков, кроме вложенного BMP-файла со случайным именем. Важно отметить, что данный файл создан специально для атаки русской версии Windows 2000 - на других версиях операционной системы вредоносный код работать не будет. Этот факт косвенно указывает на Россию и страны СНГ как наиболее вероятные места создания "Agent".

Если пользователь имел неосторожность запустить вложенный BMP-файл, "троянец" связывается с удаленным сервером, расположенным в доменной зоне Ливии, загружает с него другую троянскую программу - "Throd", и устанавливает ее на компьютере-жертве.

"Throd" представляет собой классическую программу-шпиона. При установке "троянец" регистрируется в ключе автозапуска системного реестра Windows и переходит в режим ожидания команд. В частности, с его помощью злоумышленники могут выполнять удаленные инструкции (копирование данных, считывание адресов из адресной книги Outlook и их пересылка на удаленный адрес), а также использовать зараженный компьютер как прокси-сервер для проведения анонимных сетевых преступлений.

"Несомненно, что "Throd" сделан специально для нужд спаммеров - пополнения базы данных адресов рассылки. Это еще раз подтверждает тенденцию сращивания вирусных и спам отраслей компьютерного андерграунда", - сказал Евгений Касперский, руководитель антивирусных исследований "Лаборатории Касперского".

Серьезное беспокойство внушает факт, что на данный момент отсутствует специальное обновление Internet Explorer для защиты от атак через указанную брешь. Таким образом, сейчас единственным эффективным средством противодействия атаке является антивирусная программа. "Кроме того, не исключено появление вредоносных программ и для других версий Windows. По этой причине мы рекомендуем всем пользователям, независимо от установленной версии операционной системы предпринять соответствующие меры", - добавил Евгений Касперский.

Антивирус Касперского® анализирует содержимое BMP-файлов и автоматически выявляет опасные объекты при попытке их проникновения через интернет или электронную почту. Таким образом, программа нейтрализует "Agent" без дополнительных обновлений базы данных. Защита от "Throd" уже добавлена в очередное обновление Антивируса Касперского.

kaspersky.ru

Teshka, 18.05.2004 - 20:27

Новый червь угрожает всем без исключения ОС WindowsКомпания Symantec обнаружила новую вредоносную программу Kibuv, способную проникать на компьютеры, работающие под управлением операционных систем Windows 95, 98, Ме, NT, Server 2003, 2000 и XP.

Червь распространяется, сканируя случайные IP-адреса в поисках уязвимых систем. При этом первая модификация вируса, обнаруженная 14 мая, использует дыры в службе DCOM RPC (удаленный вызов процедур) и сервисе LSASS (локальная подсистема аутентификации пользователей). А вторая версия червя с индексом "В" способна эксплуатировать еще и уязвимость в компоненте Messenger ОС Windows, ошибку в коде вируса Sasser, "черные ходы", открытые Weird и Beagle и пр.

После проникновения на машину червь Kibuv изменяет реестр, обеспечивая себе автоматический запуск при каждой загрузке операционной системы, и открывает FTP-сервер на порте 9604 (или 7955 для версии Kibuv.

Следует заметить, что в последние несколько дней резко возросло количество новых вирусов, использующих уязвимость в службе LSASS. В частности, после появления вредоносной программы Sasser компании, специализирующиеся на вопросах компьютерной безопасности, зафиксировали появление червей Cycle, Dabber и некоторых других.

www.compulenta.ru

farg, 27.05.2004 - 22:06

Worm.Win32.Padobot.a,bЦитата | Quote

\"Лаборатория Касперского\" сообщает об обнаружении двух версий нового сетевого червя Worm.Win32.Padobot. Червь распространяется, используя для своего размножения уязвимость в службе LSASS Microsoft Windows. Ее описание приведено в Microsoft Security Bulletin MS04-011.

После заражения инфицированная машина выводит сообщение об ошибке \"LSASS service failing\", после чего может попытаться перезагрузиться.

Червь открывает на зараженной машине порты TCP 113, 3067 и 2041 для приема команд.

При запуске червь копирует себя в системный каталог Windows с произвольным именем и регистрируется в ключе автозапуска системного реестра:

[HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]

\"WinUpdate\"=\"%system%\[имя файла]\"

Также создает ключ:

[HKLM\SOFTWARE\Microsoft\Wireless]

\"Server\"=\"1\"

Создает в памяти уникальные идентификаторы \"10\", \"u2\", и \"uterm5\" для определения своего присутствия в системе.

После заражения инфицированная машина выводит сообщение об ошибке \"LSASS service failing\", после чего может попытаться перезагрузиться.

Червь открывает на зараженной машине порты TCP 113, 3067 и 2041 для приема команд.

При запуске червь копирует себя в системный каталог Windows с произвольным именем и регистрируется в ключе автозапуска системного реестра:

[HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]

\"WinUpdate\"=\"%system%\[имя файла]\"

Также создает ключ:

[HKLM\SOFTWARE\Microsoft\Wireless]

\"Server\"=\"1\"

Создает в памяти уникальные идентификаторы \"10\", \"u2\", и \"uterm5\" для определения своего присутствия в системе.

viruslist.com

Teshka, 3.06.2004 - 10:18

Вирус массовой рассылки NetsupКомпания Symantec зафиксировала появление нового червя массовой рассылки, получившего название Netsup. Вредоносная программа распространяется по электронной почте в виде файлов-вложений размером в 22016 байт. Обратный адрес при этом либо генерируется по заложенной в коде схеме, либо берется из книги контактов Microsoft Outlook на инфицированном компьютере. Тема сообщения выбирается произвольным образом из созданного автором вируса списка, а вот содержимое письма никогда не меняется. В теле послания, в частности, указано, что из-за ошибки оно не может быть доставлено, в связи с чем получателю предлагается запустить прикрепленный файл с оригинальным текстом.

В случае, если пользователь выполняет предложенные действия, червь копирует себя в системный каталог Windows под видом файла msnmsgs.exe и изменяет реестр, добавляя записи для автоматического самозапуска. В процессе рассылки инфицированных писем применяется встроенный SMTP-сервер. Кроме того, червь Netsup пытается проникнуть в файлообменные сети, для чего помещает собственные копии в общедоступные папки под видом крэков и интерфейсных тем, например, The Sims Britney Spears Skin.exe или Winzip_password_cracker.Nero_4_Ultra_Keygen_deviance.exe.

Вирус Netsup способен заражать компьютеры, работающие под управлением операционных систем Windows 95, 98, Me, NT, 2000, Server 2003 и XP. Специалисты Symantec оценивают опасность вредоносной программы как среднюю, необходимые обновления антивирусных баз данных для защиты от червя уже выпущены.

Компьюлента

Teshka, 5.06.2004 - 21:38

Червь Plexus использует наработки автора Mydoom4 июня 2004 года, 15:14

Текст: Владимир Парамонов

Компания "Лаборатория Касперского" обнаружила новую вредоносную программу Plexus, способную распространяться по электронной почте в виде файлов-вложений, а также через уязвимости в службах LSASS (локальная подсистема аутентификации пользователей) и RPC DCOM (удаленный вызов процедур) Microsoft Windows.

Червь написан на языке Visual C++ с использованием исходного кода вируса Mydoom. Размер в запакованном виде составляет 16208 байт, в распакованном - 57856 байт. После запуска вредоносная программа записывает себя в системный каталог Windows под именем upu.exe, регистрируется в ключе автозагрузки реестра и пытается воспрепятствовать обновлению баз данных антивируса Касперского.

Для дальнейшего размножения червь Plexus копирует собственный код на общедоступные сетевые ресурсы, пытается проникнуть в файлообменные сети под видом полезных утилит и осуществляет массовые рассылки писем по электронной почте, предварительно собрав адреса из файлов с расширениями .htm, .html, .php, .tbb и .txt. Кроме того, как уже упоминалось, Plexus способен задействовать дыры в подсистемах LSASS и RPC DCOM. Наконец, вирус открывает на прослушивание порт 1250, предоставляя возможность осуществлять загрузку файлов на машину-жертву с их последующим запуском.

"Лаборатория Касперсокого" уже выпустила обновления антивирусных баз данных, правда, в том случае, если компьютер заражен червем, пользователю для загрузки апдейта предварительно придется удалить файл hosts из папки Windows\System32\drivers\etc\hosts.

Следует также добавить, что одновременно с обнаружением вируса Plexus компания Panda Software зафиксировала появление очередной версии вредоносной программы Padobot (другое название Korgo). Вариант с индексом "D" функционально практически не отличается от своих предшественников, хотя с целью маскировки больше не выводит на дисплей сообщений об ошибке. Напомним, что вирус Padobot также использует дыру в службе LSASS.

farg, 15.06.2004 - 14:04

"Лаборатория Касперского", ведущий российский разработчик системзащиты от вирусов, хакерских атак и спама, сообщает об обнаружении

первого сетевого червя "Cabir", имеющего функции распространения по

сотовым сетям и заражения мобильных телефонов под управлением

операционной системы Symbian OS. К счастью, на данный момент не

зарегистрировано инцидентов, вызванных "Cabir".

Предположительно червь был создан неизвестным под псевдонимом

"Vallez", принадлежащим к международной группировке вирусописателей

"29A", которая специализируется на создании концептуальных вредоносных

программ. Ранее, эта группа "прославилась" авторством таких печально

известных вирусов как "Cap" (первый макро-вирус, вызвавший глобальную

эпидемию), "Stream" (первый вирус для дополнительных потоков NTFS),

"Donut" (первый вирус для платформы .NET), "Rugrat" (первый вирус для

платформы Win64).

В ходе предварительного анализа кода вредоносной программы

выяснилось, что "Cabir" доставляется на телефон в виде файла формата SIS

(дистрибутив операционной системы Symbian), маскируясь под утилиту для

защиты телефона Caribe Security Manager. При запуске зараженного файла

червь выводит на экран надпись "Caribe", внедряется в систему и

активизируется при каждой загрузке телефона. После этого "Cabir"

сканирует доступные устройства, использующие технологию передачи данных

Bluetooth, выбирает первый из них и пересылает ему свою копию.

На данный момент каких-либо деструктивных функций в "Cabir" не

обнаружено.

Червь был создан специально для работы в Symbian OS для мобильных

телефонов Nokia (например, серии 92x0). Однако, не исключено, что

"Cabir" также работоспособен и в телефонах и мобильных устройствах

других производителей.

kaspersky.ru

farg, 6.08.2004 - 9:55

Первый "троянец" для КПК родом из РоссииОпасаться вирусных эпидемий следует теперь и владельцам карманных компьютеров. Вслед за обнаружением в июле пока еще безвредного вируса, поражающего КПК, специалисты в области инфобезопасности сообщили сегодня о появлении первого «троянца», позволяющего злоумышленнику «перехватить» управление чужим карманным компьютером, сообщает CNews.

По информации «Лаборатории Касперского», появилась первая backdoor-программа, получившая по классификации компании название Backdoor.WinCE.Brador.a, — утилита удаленного администрирования, позволяющая злоумышленнику перехватить управление пораженным компьютером. Программа размером 5632 байт поражает КПК на базе Windows CE. После запуска она создает файл с именем svchost.exe в каталоге запуска Windows, получая, таким образом, полное управление системой при каждом включении КПК. Вирус определяет IP-адрес зараженной системы и отправляет его по электронной почте автору, информируя его о том, что КПК находится в сети, и программа-backdoor активна. После этого вирус открывает порт 44299 для приема различных команд.

Основная функция Brador.a — открытие портов на зараженных машинах с целью получения злоумышленниками доступа к КПК и полного контроля над мобильным устройством. Программа обладает функцией автозагрузки и удаленного управления, кроме того, она может добавлять или удалять файлы на жестком диске, а также пересылать их злоумышленнику. Обнаруженный вирус не имеет функции самораспространения и может попасть на КПК пользователя под видом другой безобидной программы, по классическим для троянских программ схемам: зараженные вложения в электронных письмах и загрузка через Сеть, а также при передаче данных с настольного компьютера.

По данным аналитиков «Лаборатории Касперского», автором WinCE.Brador.a предположительно может являться наш соотечественник — такой вывод сделан в связи с тем, что информация о появлении первой «официальной» backdoor-программы для PocketPC поступила с российского адреса электронной почты, текст сообщения составлен на русском языке. Особые опасения внушает тот факт, что данная разработка является коммерческой (предлагается приобретать клиентскую часть за деньги), а это означает, что распространение вируса может оказаться стремительным.

Напомним, что первый вирус, поражающий карманные компьютеры с процессорами ARM под управлением операционной системы Windows CE, был обнаружен 17 июля румынской компанией Softwin S. R. L. (г. Бухарест) — он получил обозначение Duts. За месяц до того стало известно о первом сетевом черве под названием Cabir, заражающем мобильные телефоны под управлением операционной системы Symbian OS, на базе которой работает большая часть представленных сегодня на рынке смартфонов. Оба вируса являлись концептуальными и никаких вредных действий не производили. Их авторство приписывается вирусописателю, известному под псевдонимом Vallez, который принадлежит к международной группировке 29A, специализирующейся на создании вредоносных программ-"первопроходцев".

"Обнаружение первой троянской программы для карманных компьютеров подтверждает наши опасения, высказанные недавно в связи с появлением концептуальных вирусов для мобильных телефонов и для операционной системы Windows Mobile, — говорит Евгений Касперский, руководитель антивирусных исследований «Лаборатории Касперского». — WinCE.Brador.a — полноценная вредоносная программа, здесь речь уже не идет о демонстрации вирусописателями своих возможностей, мы можем наблюдать набор деструктивных функций, характерный для большинства бэкдоров".

Подобные опасения высказывались и на конференции по компьютерной безопасности Black Hat Briefings, прошедшей в Лас-Вегасе в конце июля. Эксперты заявили о том, что вирусы для мобильных устройств могут оказаться куда опасней их сородичей, поражающих обычные компьютеры. На конференции был представлен ряд программ, демонстрирующих уязвимость мобильных платформ. Особую тревогу у экспертов вызвал тот факт, что для превращения известного на тот момент вируса Duts в полноценную вредоносную программу, необходимо модифицировать всего несколько строк кода.

«Пользователи мобильных устройств находятся в реальной опасности, и мы можем только предположить, что компьютерный андеграунд в ближайшее время еще больше активизируется в создании вредоносных программ для мобильных телефонов и карманных компьютеров. Ситуация с мобильными устройствами развивается так же, как в свое время с настольными компьютерами, и вполне возможно, что нас ожидают крупные вирусные эпидемии для КПК», — добавил Евгений Касперский.

securitylab.ru

Teshka, 25.08.2004 - 20:45

Антивирусная компания Symantec обнаружила в интернете новую модификацию печально известного червя Sasser.Как и предшествующие варианты, Sasser.G при распространении использует уязвимость в локальной подсистеме аутентификации пользователей операционных систем Windows 2000 и ХР. Червь записывает себя в директорию Windows под именем avserve3.exe или wserver.exe и регистрируется в ключе автозапуска реестра. Далее вредоносная программа открывает FTP-сервер на порте 5554 и осуществляет сканирование произвольных IP-адресов в поиске уязвимых машин. Подробное описание червя Sasser.G ищите здесь.

Источник: Компьюлента

Volk, 26.08.2004 - 0:49

Эксперты предупреждают о мощной интернет-атаке террористов, которая может состояться 26 августа"У них (террористов) есть достаточно знаний и опыта для парализации работы интернета. Интернет может прекратить свою работу на несколько часов", - сказал на пресс-конференции в РИА "Новости" один из ведущих российских антивирусных экспертов Александр Гостев.

По его словам, информация о готовящейся атаке была опубликована на специализированных сайтах. "Ее достоверность оценить сложно, - сказал Гостев. - Мы оцениваем те возможности и те средства, которыми обладают террористы, и они вызывают наши опасения".

По его словам, в первую очередь от атаки пострадают США и Западная Европа, в меньшей степени - Япония.

В свою очередь, Евгений Касперский, руководитель антивирусной лаборатории Касперского, отметил, выступая на пресс-конференции, что военным объектам России такая опасность не грозит, потому что они "находятся на значительном удалении от интернета".

"Меньше всего пострадают страны, которые меньше других зависят от интернета, например Афганистан", - сказал Касперский. По его мнению, если интернет окажется на несколько часов "выключенным", работа многих компаний будет парализована.

Он отметил, что угроза атаки для частных пользователей не так велика, как для крупного бизнеса и государственных структур. По словам Касперского, в результате подобных атак в прошлом прекратила работу железная дорога Австралии, посольство США перестало выдавать визы, Южная Корея была на несколько часов отключена от интернета.

"Я боюсь, что если террористические организации возьмутся за дело, остановить их будет невозможно", - заключил Касперский.

Источник: @Astera

Paladin, 26.08.2004 - 15:57

Ждать ли 26 августа атаки "террористических вирусов"?Эксперты по борьбе с компьютерными вирусами сомневаются в достоверности утверждений, сделанных Евгением Касперским на пресс-конференции РИА "Новости". Напомним, что основатель "Лаборатории Касперского" объявил, что "определенными исламскими группировками 26 августа объявлено Днем электронного джихада". Он предупредил о вероятности вирусных атак, в результате которых интернет может быть парализован на несколько часов.

Ещё вчера в интервью "Лента.ру" исполнительный директор компании Dr. Web сказал: "Я не верю в массированные интернет-атаки, поскольку на основных узловых серверах стоит защита, а конец света, в принципе, "Лаборатория Касперского" предрекает уже давно". Другие специалисты по компьютерной безопасности, с которыми сегодня связалась "Компьюлента", подтверждают, что также не располагают сведениями о грядущем апокалипсисе.

Константин Архипов, руководитель российского представительства Panda Software: "Никакой информацией о вероятной интернет-атаке террористов, назначенной на 26 августа, мы не располагаем. Более того, сложно оценить, на чем основано заявление Евгения Каперского по поводу "электронного джихада". С завидной периодичностью представители этой антивирусной компании делают мрачные прогнозы, предрекая очередной конец света. И хотелось бы наконец разобраться, чего хочет добиться Касперский, раз за разом делая подобные утверждения. Здесь есть два варианта. Либо он просто распространяет заведомо ложную информацию, не подкрепленную никакими фактами, чем сеет панику среди пользователей и побуждает их к неадекватным действиям. Такое поведение можно сравнить с механизмом тех же компьютерных мистификаций, которые внедряются на компьютер пользователя, создавая ложное впечатление о заражении машины вирусом и, тем самым, мешая нормальной работе, что оборачивается потерями времени, а зачастую, и финансов. И работа антивирусных производителей заключается как раз в борьбе с подобными программами. Ну, а если же Касперский действительно обладает подобными сведениями высокой, можно даже сказать, государственной важности, то напрашивается вопрос, во-первых, кто является его источником такой информации, а во-вторых, почему же он, являясь единственным посвященным лицом, не делится этими сведениями ни с органами государственной власти, ни с коллегами по информационной безопасности. Ведь если свершится то, что он предсказывает (а угроза терроризма сейчас как нельзя более актуальна), то потери будут значительными, и необходимо попытаться предотвратить ситуацию, объединив усилия. Касперский же предпочитает остаться единственным обладателем таких секретных сведений, что наводит на мысль, что эти заявления - всего лишь очередная попытка заработать себе имя и дешевую популярность".

Андрей Каримов, руководитель отдела антивирусных исследований Proantivirus Lab: "Вероятность проведения атаки - 50/50. Вполне возможно, что-то состоится. "Мощная интернет-атака" - это, конечно, сильно сказано, но попытки скоординировать DDoS-атаки, вирусные эпидемии и т.д. уже были. На манер модного нынче флэш-моба. Но, возможно, ничего и не случится, ибо все эти попытки, как правило, проваливались".

Дмитрий Леонов, создатель сайта BugTraq.Ru: "В принципе, в подобной атаке нет ничего невозможного. Но к заявлениям, не подкрепленным ссылками на заслуживающий внимания источник, лично у меня нет никакого доверия. Завтра, конечно, все узнаем окончательно".

Как пояснил "Компьюленте" Алексей Зернов, менеджер по корпоративным коммуникациям и PR в "Лаборатории Касперского", информация об атаках была впервые опубликована 23 августа на ряде российских и арабских сайтов, в частности, по адресам http://www.securitylab.ru/47339.html, http://www.sedmoykana....php3?id=68548 и http://www.nfc.co.il/.

compulenta.ru

Volk, 8.10.2004 - 22:58

Обнаружена новая модификация червя MydoomКомпания Symantec предупреждает о появлении новой модификации червя Mydoom. Вариант Mydoom.AD распространяется по электронной почте в виде вложений с различными именами, через популярные файлообменные сети, а также через каналы IRC.

После проникновения на компьютер-жертву вредоносная программа регистрируется в ключе автозапуска системного реестра, завершает ряд процессов, связанных со службами безопасности, и пытается запретить доступ к сайтам антивирусных компаний. Далее червь осуществляет сканирование жестких дисков в поисках адресов электронной почты, по которым затем отправляются копии вредоносного кода. При организации массовых рассылок Mydoom.AD применяет встроенный SMTP-сервер.

Источник: Информационный портал - "Компьюлента"

В чат-румах распространяется червь Noomy.A.

Специалисты в области ИТ-безопасности предупреждают о появлении нового компьютерного червя Noomy.A. По мнению экспертов компании PandaLabs, этот сложный и опасный код, пока еще не распространившийся в Сети широко, имеет ряд особенностей, которые делают его очень серьезной потенциальной угрозой для пользователей чата Internet Relay Chat (IRC).

Червь написан на Visual Basic; на зараженном компьютере он создает HTTP-сервер и генерирует файлы, содержащие свои копии. Файлы могут иметь названия 2004serials.pif, Ageofempires2crack.exe, AgeOfMythologyISO.exe, AnaKurnikovaVirualGirl2004.scr и др.

Затем Noomy.A соединяется с IRC-каналами как пользователь и начинает отправку сообщений в чат-румы. Для того, чтобы сделать контент сообщений привлекательным и убедить пользователя загрузить хакерский файл, используется технологии социальной инженерии. Сообщения могут содержать следующие тексты: "Если Вас интересуют новейшие крэки - добро пожаловать на мой сайт", "Загрузите заставку с изображением Бритни Спирс пока я в онлайне" и т.д. Сообщения содержат ссылки на серверы, созданные на зараженных компьютерах.

Noomy.A может останавливать работу защитных средств, в том числе антивирусов, что приводит к заражению и другими вредоносными программами.

Также данный червь распространяется через электронную почту. При этом он может содержаться в письмах с разнообразными названиями и содержанием тела письма. Письма могут иметь расширения .dbx, .htm, .html и .php. На зараженном компьютере Noomy.A рассылает себя по всем найденным адресам.

Источник: CNews

Teshka, 9.10.2004 - 22:12

В распространенной форумной системе Invision Power Board найдена уязвимость.По сообщению датской компании Secunia, специализирующейся на вопросах сетевой безопасности, дыра обеспечивает возможность проведения XSS-атак (Cross-Site Scripting) на удаленные компьютеры. Проблема связана с ошибкой в модуле "index.php", уязвимость содержится в пакете Invision Power Board версии 2.0 и, вероятно, более ранних модификациях программы. Способов устранения дыры на сегодняшний день не существует.

Компания Symantec обнаружила новую вредоносную программу, получившую название Fili.

Этот червь способен распространяться через каналы IRC, популярные файлообменные сети, такие как KaZaA, Morpheus, eDonkey и Grokster, а также по электронной почте в виде вложений с расширениями bat, cmd, com, exe, pif или scr. После активации вирус записывает в системную директорию Windows свою копию под именем pilif.exe и добавляет ссылку на данный файл в ключ автозапуска реестра. Далее червь пытается закрыть ряд процессов, связанных со службами безопасности, и запретить доступ к диспетчеру задач. При организации массовых рассылок вредоносного кода Fili использует адреса, найденные в книге контактов Outlook.

Компания Symantec зафиксировала появление нового макровируса Prece, поражающего документы Microsoft Word.

После активации эта вредоносная программа инфицирует шаблон Normal.dot и вносит ряд изменений в настройки вышеназванного текстового редактора. В частности, Prece отключает антивирусную защиту, а также запрещает отображение списка ранее открытых файлов. Кроме того, вредоносная программа удаляет все файлы с расширением SCP в директории C:\Program Files\Accessories в том случае, если системная дата установлена на 21 апреля или любой последующий день.

Источник:www.compulenta.ru

PRYANIK, 12.11.2004 - 1:09

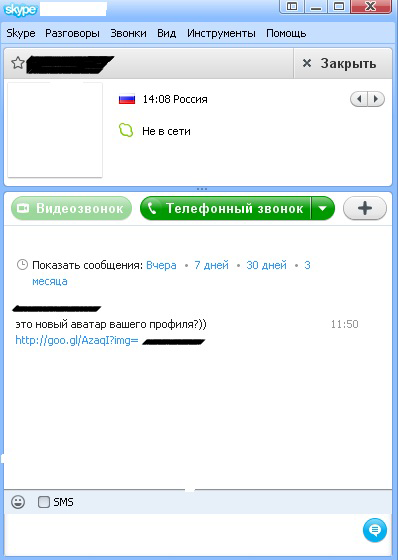

Обнаружен новый троян AlcaniКомпания Symantec предупреждает о появлении новой вредоносной программы Alcani. Этот троян, пока не получивший широкого распространения, заражает компьютеры, работающие под управлением операционных систем Microsoft Windows. После проникновения на машину Alcani создает на жестком диске две свои копии и обеспечивает собственный автозапуск при каждом старте ОС. Далее троян посредством интернет-пейджера ICQ отправляет автору уведомления, содержащие IP-адрес инфицированного ПК. Кроме того, вредоносная программа открывает "черный ход" в систему, соединяясь с IRC-серверами irc.dal.net и mesra.dal.net.

Файвер, 16.11.2004 - 1:04

Novagr/Mydoom: Зловещая угрозаНовый почтовый червь, известный как Novarg, распространяется с огромной скоростью по всей сети Интернет и уже привел к сбоям в работе почтовых серверов и более чем 50% росту объема трафика, что отразилось на нормальном функционировании компаний, предоставляющих Интернет услуги по всему миру.

Многие сервера электронной почты были попросту выключены до тех пор, пока эпидемия вируса не пойдет на спад. По данным агентств безопасности, каждое пятое письмо, отправленное в сейчас по Интернет, заражено этим вирусом. Novarg’у присвоен наивысший рейтинг опасности и пользователям следует проявлять особое внимание при работе с электронной почтой.

Пути Распространения Вируса

Novarg, также известный как MyDoom, распространяется в виде почтового вложения с расширением.bat, .cmd, .exe, .pif, .scr, или .zip.

При открытии зараженного вложения червь запускает троянскую программу, открывающую ТСР порты с 3127 по 3198, что делает возможным удаленное управление зараженной системой. Затем червь отыскивает почтовые адреса в адресной книге, HTML документах и базах Outlook Express и рассылает себя на эти адреса с помощью собственного SMTP клиента.

Outpost Противостоит Угрозе

Так как червь прибывает в виде почтовых вложений, то Outpost переименует его и в случае если вы попытаетесь его открыть, выдаст вам предупреждение о том, что следует еще раз внимательно проверить безопасность открываемого вложения. Таким образом, вы застрахованы от случайного заражения вирусом.

Для предотвращения заражения также рекомендуется соблюдать следующие меры предосторожности:

Переключите Outpost в режим Обучения или в Режим блокировки для полного контроля за всей сетевой активностью в системе.

Включите Контроль Компонентов чтобы предотвратить запуск вируса от имени доверенного приложения.

Внимательно следите за всеми приложениями, запрашивающими доступ к ТСР портам с 3127 по 3198.

Запретите всем неизвестным процессам доступ к ТСР порту 25.

Убедитесь в том, что модуль фильтрации почтовых вложений включен.

Для повышения безопасности добавьте zip в список переименовываемых типов вложений.

Обновите используемый антивирус..

Кроме всего прочего, следует помнить о необходимости тщательно проверять все приходящие письма с вложениями и не открывать их в случае если отправитель Вам неизвестен или Вы не ожидали получения письма.

Если худшее все таки случилось

В случае заражения системы Outpost предотвратит его возможные вредоносные действия: дальнейшее распространение, проведение DoS атак а также создание в системе лазеек для проникновения хакеров.

Хотя Outpost полностью изолирует вирус в Вашей системе и не дает ему ни распространяться ни приносить какой либо ущерб, настоятельно рекомендуется воспользоваться антивирусом для его полного удаления.

Teshka, 23.11.2004 - 19:02

Новый червь угрожает пользователям Интернета«Лаборатория Касперского», ведущий российский разработчик систем защиты от вирусов, хакерских атак и спама, сообщает об обнаружении нового опасного интернет-червя «Sober.i».

Вредоносная программа распространяется через интернет в виде вложений в зараженные электронные письма. Помимо функций, стандартных для данного типа вредоносных программ, деструктивный эффект действия «Sober.i» заключается в содержащемся в теле червя механизме удаленного запуска любых файлов по желанию злоумышленника.

В настоящее время антивирусные эксперты «Лаборатории Касперского» получают большое число сообщений об обнаружении червя от пользователей западноевропейского региона.

«Sober.i» использует обычную для сетевых червей процедуру запуска: активизация червя производится при самостоятельном открытии пользователем файла, приложенного к зараженному письму. После запуска червь выводит на экран ложное сообщение об ошибке: «WinZip Self-Extractor.