Как и предсказывали специалисты "Лаборатории Касперского", в Интернете началась новая волна распространения фальшивых антивирусов. Изобретательные и циничные злоумышленники посредством спам-рассылок и рекламной сети Google Adsense вновь приступили к активному пропагандированию своих бестолковых программных решений, имитирующих проверку компьютера, рапортующих о заражении системы и навязчиво рекомендующих зарегистрировать продукт для наибыстрейшего удаления вредоносных объектов. С целью увеличения продаж фейковых приложений, мошенники стали снабжать свои детища службами онлайновой технической поддержки и начали использовать ещё более изощренные способы их распространения. Дошло даже до торговли программами, стилизованными под априори бесплатные продукты, и ярким примером тому является появившаяся совсем недавно фальшивка Security Essentials 2010, созданная с прицелом на выискивающую в Сети антивирус компании Microsoft аудиторию.

Распространяется подделка в виде исполняемого файла SetupSE2010.exe размером чуть больше одного мегабайта. При запуске программа демонстрирует на мониторе реализованный в схожих с Microsoft Security Essentials цветовых оттенках интерфейс, выполняет фиктивное сканирование системы, выдает огромный список обнаруженных вредоносных приложений и для вычистки зловредов предлагает приобрести полнофункциональную версию "антивируса". Помимо массированной бомбежки владельца компьютера устрашающими сообщениями, Security Essentials 2010 внедряет в Windows компонент, перехватывающий генерируемый браузерами трафик и блокирующий доступ к популярным сетевым порталам, таким, как livejournal.com, youtube.com, rapidshare.com, facebook.com, bing.com и многим другим. При попытке открытия находящихся в чёрном списке ресурсов, псевдоантивирус всякий раз рапортует о необходимости приобрести лицензионный ключ за 50 долларов посредством пластиковой карты Visa/Mastercard и фишингового сайта, собирающего вводимые пользователем данные. Схема разводки известная и заезженная донельзя, однако до сих пор успешно применяемая на практике жуликами всех мастей, зарабатывающими на криминальном промысле миллионы долларов.

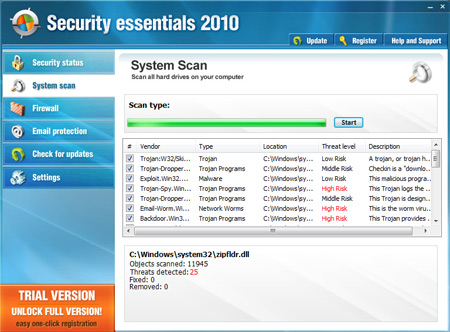

Фальшивый антивирус Security Essentials 2010.

Обратите внимание на пугающий своими масштабами список якобы обнаруженных в системе угроз.

Поскольку троян Security Essentials 2010 не внедряется глубоко в систему, ликвидировать его из системы достаточно просто. Первым делом следует открыть окно диспетчера задач Windows и принудительно завершить процесс SE2010.exe, отвечающий на работу лжеантивируса. Далее потребуется в директории Program Files удалить папку фальшивой программы и средствами поисковых механизмов утилиты regedit.exe отыскать и стереть все записи, внесенные суррогатным приложением в системный реестр Windows. После этого останется только просканировать диск компьютера любым заслуживающим доверия антивирусом и перезапустить операционную систему. Естественно, все перечисленные операции следует выполнять, используя администраторский аккаунт в системе.

Как уберечься от мошенников и распространяемых ими вредоносных программ-самозванцев? На этот вопрос мы уже отвечали, но поскольку проблема имеет место быть, позволим себе повториться, тем более что методы защиты тривиальны и доступны каждому. Во-первых, нужно избавиться от привычки работать в системе с администраторскими правами. Это ограничит свободу действий таких поделок, как Security Essentials 2010. Во-вторых, следует взять за правило проверять каждый копируемый из Интернета файл каким-нибудь популярным антивирусом со свежими базами. В нашем случае, например, работающий по умолчанию в операционной системе Windows Vista/7 защитник (Windows Defender) мгновенно определил фальшивку, обозвав её страшным словом Trojan:Win32/Fakeinit. Наконец, в-третьих, чтобы обезопасить себя от поддельных сайтов, логичным будет в настройках используемого браузера включить фильтр фишинга, а в голове - здравый смысл. Ведь только руководствуясь последним можно противостоять натиску аферистов и их ненасытному стремлению заглянуть в чужой кошелёк.

Комментарий специалистов Microsoft:Изменение названия продукта, использование ложных ссылок – одни из наиболее часто используемых злоумышленниками способов доступа к данным и распространения вредоносного кода. Антивирус Microsoft Security Essentials, как и другие продукты компании Microsoft, необходимо загружать с официального сайта, попасть на который можно с главной страницы, по ссылке www.microsoft.com/security_essentials/?mkt=ru-ru, а также набрав в адресной строке www.msantivirus.ru. Все ссылки на антивирус, размещаемые на других сайтах, должны вести именно на этот сайт. Убедиться в их благонадежности пользователям поможет браузер. Например, в Internet Explorer 8 встроенный фильтр SmartScreen сразу сообщит, если сайт является опасным, а автоматическое выделение доменного имени в адресной строке поможет с легкостью распознать подлинные веб-сайты.